Bereich der Offenlegung

Es werden Systeme und Verfahren offenbart, die sich im Allgemeinen auf die Kapitalbeschaffung durch das Angebot von Aktienpositionen in durch geistiges Eigentum gesicherten Wertpapieren beziehen.

Hintergrund

Traditionell konnten Investoren Kapital in Gemeinschaftsunternehmen wie Kapitalgesellschaften investieren, indem sie Aktien des gesamten Unternehmens kauften. Wer beispielsweise in die Filmbranche investieren wollte, konnte Anteile an großen Unternehmen kaufen, die Filme produzierten, wie Sony oder Disney. Diese großen Unternehmen haben jedoch andere Unternehmungen außerhalb von Filmen, die für einzelne Investoren möglicherweise nicht von Interesse sind. In einigen Fällen möchte ein Anleger möglicherweise gezielter investieren.

Es kann wünschenswert sein, durch geistiges Eigentum gesicherte Wertpapiere anzubieten, die eine Investition in bestimmte Teile der Gesamtstruktur eines großen Unternehmens ermöglichen, z. B. die Investition in bestimmte Werke wie einen Film, ein Patent, ein Lied, ein Buch oder ein Design oder Bündel verwandter Werke. Solche kreativen Arbeiten werden unter dem Oberbegriff des geistigen Eigentums als Aktivitäten anerkannt, die von Natur aus Eigentumsrechte tragen, die durch Urheber-, Patent- und Markengesetze bewertet und geschützt werden können.

Bisher bedeutete die Verbriefung von geistigem Eigentum nur, es als Sicherheit für Kredite oder Anleihen zu verwenden. Beispielsweise waren Bowie-Anleihen, auch als Pullman-Anleihen bekannt, forderungsbesicherte Wertpapiere, die die aktuellen und zukünftigen Einnahmen aus Alben des Musikers David Bowie als Sicherheit verwendeten. Obwohl durch geistiges Eigentum besichert, wurden die Anleihen als typische Anleihen mit festem Zinssatz und Zahlungsplan strukturiert.

Es ist wünschenswert, andere Möglichkeiten für die Investition in bestimmtes geistiges Eigentum anzubieten.

Zusammenfassung

Bereitgestellt wird ein durch ein oder mehrere geistiges Eigentum gedecktes Wertpapier, vorzugsweise ausgewählt aus Patenten, Filmen, gedruckten Werken, Liedern und Designs, wobei das Wertpapier ein Pass-Through-Sicherheitspapier umfasst, das einen Teil der Lizenzgebühr oder Lizenzgebühr an den Inhaber zahlt das Wertpapier als Lizenzgebühr Die Lizenz- oder Lizenzgebühr erhält der Emittent des Wertpapiers.

Bereitgestellt wird ein Wertpapier des geistigen Eigentums (Intellectual Property Security, IPS), das Investmentanteile umfasst, die durch einen oder mehrere Vermögenswerte des geistigen Eigentums abgesichert sind, die eine definierte Auszahlung an Investoren basierend auf dem mit dem Vermögenswert oder den Vermögenswerten des geistigen Eigentums verbundenen Lizenzgebührenstrom bereitstellen.

Ausführungsformen der Sicherheit des geistigen Eigentums umfassen diejenigen, bei denen die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs, vorzugsweise Filmen, ausgewählt sind.

Ebenfalls bereitgestellt wird ein Verfahren zum Bereitstellen einer Sicherheit geistigen Eigentums, wobei das Verfahren umfasst: Definieren eines Angebots zum Verkauf von Investmentanteilen, die durch einen oder mehrere Vermögenswerte geistigen Eigentums gedeckt sind; Entgegennahme von Geboten von Anlegern zum Kauf der Anlageanteile; Annahme der Gebote von Investoren; Verfolgen von Einnahmen im Zusammenhang mit den Vermögenswerten des geistigen Eigentums; und Zahlung eines Teils der Einnahmen an die Investoren bei Erhalt.

Ausführungsformen des Verfahrens umfassten diejenigen, bei denen die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs, vorzugsweise Filmen, ausgewählt sind.

Außerdem wird ein System bereitgestellt, das ein computergestütztes System mit Hardware und spezialisierten Softwarekomponenten zum Entwickeln, Ausführen und Verwalten von Wertpapieren des geistigen Eigentums umfasst, wobei das System ein nichtflüchtiges computerlesbares Speichermedium umfasst, das eine Vielzahl darauf verkörperter computerlesbarer Anweisungen umfasst, die bei Ausführung durch das computergestützte System veranlasst das computergestützte System: ein Angebot zum Verkauf von Anlageanteilen zu definieren, die durch einen oder mehrere geistige Eigentumsgegenstände gedeckt sind; Gebote von Anlegern zum Kauf der Anlageanteile erhalten; Akzeptieren Sie die Gebote von Investoren; Nachverfolgung von Einnahmen im Zusammenhang mit den Vermögenswerten des geistigen Eigentums; und zahlen den Investoren einen Teil der Einnahmen, sobald sie erhalten werden.

Ausführungsformen des Systems umfassten diejenigen, bei denen die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs, vorzugsweise Filmen, ausgewählt sind.

Außerdem wird ein nicht flüchtiges computerlesbares Speichermedium bereitgestellt, das mehrere darauf verkörperte computerlesbare Anweisungen umfasst, wobei die Anweisungen, wenn sie von einem computergestützten System mit Hardware und spezialisierten Softwarekomponenten zum Entwickeln, Ausführen und Verwalten von Wertpapieren des geistigen Eigentums ausgeführt werden, das computergestützte System veranlassen um: ein Angebot zum Verkauf von Investmentanteilen zu definieren, die durch einen oder mehrere Vermögenswerte des geistigen Eigentums gedeckt sind; Gebote von Anlegern zum Kauf der Anlageanteile erhalten; Akzeptieren Sie die Gebote von Investoren; Nachverfolgung von Einnahmen im Zusammenhang mit den Vermögenswerten des geistigen Eigentums; und zahlen den Investoren einen Teil der Einnahmen, sobald sie erhalten werden.

Ausführungsformen des nichtflüchtigen computerlesbaren Speichermediums umfassten solche, bei denen die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs, vorzugsweise Filmen, ausgewählt sind.

Kurze Beschreibung der Zeichnungen

Die offenbarten Aspekte werden im Folgenden in Verbindung mit den beigefügten Zeichnungen beschrieben, die bereitgestellt werden, um die offenbarten Aspekte zu veranschaulichen und nicht einzuschränken, wobei gleiche Bezeichnungen gleiche Elemente bezeichnen.

FEIGE. Fig. 1 zeigt eine schematische Darstellung von Wertpapieren gemäß einer beispielhaften Ausführungsform des offenbarten Gegenstands.

FEIGE. Fig. 2 zeigt ein schematisches Funktionsdiagramm eines Computersystems in Bezug auf die Planung und Entwicklung von Wertpapieren, die Modellierung und Bewertung von Alternativen sowie die Ausführung und Verwaltung eines Angebots zum Verkauf von Wertpapieren gemäß einer beispielhaften Ausführungsform des offenbarten Gegenstands.

FEIGE. Fig. 3 zeigt ein Funktionsdiagramm von Komponenten eines Computersystems gemäß einer beispielhaften Ausführungsform des offenbarten Gegenstands.

FEIGE. Fig. 4 zeigt ein Prozessflussdiagramm zum Definieren, Anbieten zum Verkauf und Verwalten einer Sicherheit geistigen Eigentums gemäß einer Ausführungsform des offenbarten Gegenstands.

Ausführliche Beschreibung des offenbarten Gegenstands

Gemäß verschiedenen Ausführungsformen der Erfindung und wie in den Figuren gezeigt, werden verschiedene Systeme und Verfahren offenbart, die im Allgemeinen eine Plattform für die Erstellung, Kommunikation, Preisnotierung und Ausführung von Handelsgeschäften für bestimmte Pools von durch geistiges Eigentum besicherten Wertpapieren bereitstellen .

Der Begriff Intellectual Property Security bezieht sich auf den Transaktionsprozess zur Verbriefung von geistigem Eigentum. Es handelt sich um einen oder mehrere Vermögenswerte des geistigen Eigentums. Sie entsteht durch die Zahlungen des Lizenznehmers, die eine Verwertungsgesellschaft durchlaufen, bevor sie an den Investor ausgezahlt werden.

Ein Intellectual Property Security kann ein Lizenzgebührenstrom sein, der durch einen Vermögenswert aus geistigem Eigentum wie einen Film, ein Patent, ein Lied, ein Buch, ein Design oder ein anderes eingetragenes geistiges Eigentum gedeckt ist. Ein Service-Intermediär kann Lizenzgebühren vom Emittenten einziehen und diese nach Abzug einer geringen Verwaltungsgebühr an die Inhaber der Durchlaufsicherheit für geistiges Eigentum überweisen oder weiterleiten.

Jedes Wertpapier kann von einem einzelnen geistigen Eigentumsvermögenswert bis zu einer großen Anzahl von geistigen Eigentumsvermögenswerten in beliebiger Kombination stehen.

Wenn es eine Reihe von geistigen Eigentumswerten gibt, können diese unterschiedlicher Art sein, wie das Portfolio von Rechten, die in einem Film kombiniert sind, einschließlich Bildrechte, Musikrechte usw.

Die Zahlungen an die Investoren erfolgen regelmäßig entsprechend den in den Filmlizenz- oder Vertriebsvereinbarungen festgelegten Zahlungsplänen.

Die hierin beschriebenen Wertpapiersysteme und -verfahren für geistiges Eigentum ermöglichen Investitionen in ein oder mehrere geistige Eigentumsrechte, die einem Unternehmen gehören, wobei einzelne Anleger in spezifisches geistiges Eigentum investieren können, das einem Unternehmen gehört, anstatt Bruchteile von Anteilen an dem Unternehmen zu kaufen.

Wie in Fig. 1 dargestellt, kann ein Unternehmen, wie z. B. ein auf Unterhaltung ausgerichtetes Unternehmen 100, eine Reihe von Unternehmungen halten, darunter Filme, Fernsehen (einschließlich Produktions- und Vertriebsstätten wie Netzwerke oder Streaming-Dienste), Sportteams, Elektronik und Aufzeichnungen. Ein Investor kann Bruchteile von Anteilen 110 an der Gesellschaft erwerben, bei der der Investor Dividenden basierend auf der finanziellen Leistung aller von der Gesellschaft gehaltenen Unternehmen erhält. Da diese Unternehmungen mit unterschiedlichen Einnahmen, Gewinnen, Ausgaben usw. auftreten können, stellen die Anteile 110 einen Teil der Gewinne dar, die über das gesamte Unternehmen gemittelt werden. Alternativ könnte ein Investor in einem bestimmten Segment des Unternehmens erfinden, indem er Wertpapiere 120 des geistigen Eigentums kauft. In der gezeigten Ausführungsform basieren die Wertpapiere 120 des geistigen Eigentums auf einem oder mehreren Filmvermögenswerten, die von dem Unternehmen 100 gehalten werden.

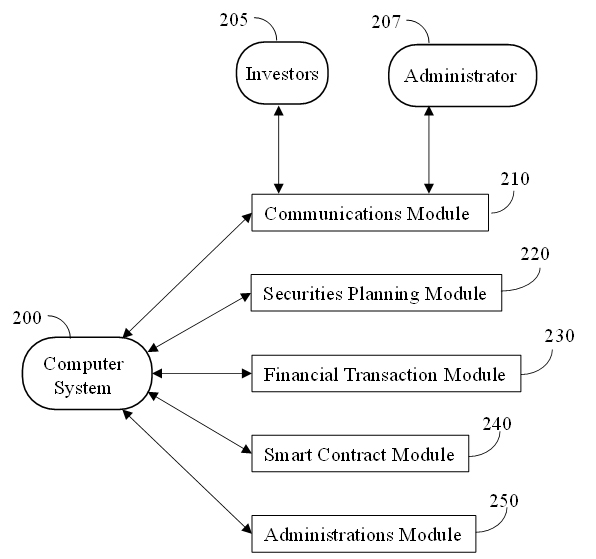

Wie in FIG. In 2A ist ein Computersystem 200 das Kernelement der Wertpapierarchitektur für geistiges Eigentum, das Daten empfängt, erzeugt, speichert, integriert und koordiniert, die zum Definieren von geistigem Eigentum erforderlich sind, Investitionszahlungen von einer Vielzahl von Investoren 205 entgegennimmt, Wetten von der Vielzahl von Investoren abgleicht, optional Generieren von Smart Contracts zwischen Investoren und dem Unternehmen, Festlegen von Einnahmen im Zusammenhang mit dem geistigen Eigentum und Verwalten von Auszahlungen an Investoren. Das Computersystem ist ferner mit mindestens einem Prozessor ausgestattet, in den Softwarekomponenten zum Empfangen von Informationseingaben von der Vielzahl von Investoren über das Kommunikationsmodul oder die Schnittstelle 210 geladen sind.

Block 210 stellt ein Kommunikationsmodul dar, das Eingaben von Investoren verwaltet und Ausgaben an die Investoren überträgt. Zu den Eingaben von Anlegern gehören Anlageinformationen, Anlegeridentität, Bezeichnung eines Zahlungsmittels oder einer digitalen „Wallet“, wie z. B. ein Kredit- oder Debitkonto, einschließlich Kredit- oder Debitkarten, die von einem Finanzinstitut ausgestellt wurden, Venmo- oder Pay Pal®-Apps usw. Kommunikation Modul 210 kann auch von Administrator(en) 207 des Computersystems verwendet werden, um mit dem System zu kommunizieren. Administrator(en) können Eingaben in das System bereitstellen, um das System zu warten und zu verwalten, um sicherzustellen, dass es ordnungsgemäß funktioniert. In Ausführungsformen kann/können der/die Administrator(en) 207 auch Eingaben in das System bereitstellen, um Vermögenswerte des geistigen Eigentums zu bestimmen, in die Investoren investieren können, Risikobewertungen, prognostizierte Einnahmeströme usw.

In Block 220 enthält das System ein Wertpapierplanungsmodul, in dem die Wertpapiere des geistigen Eigentums definiert werden, wie es ausführlicher in Bezug auf Fig. 2B beschrieben wird.

Block 230 umfasst das Finanztransaktionsmodul, das Zahlungen von Investoren verwaltet, um ihre Gebote abzudecken, Zahlungen an Investoren und das Einziehen von Transaktionsgebühren. In Ausführungsformen kann das Finanztransaktionsmodul, sobald ein Gebot angenommen wurde, die Gebotsbeträge plus Transaktionsgebühren von den Zahlungsinstrumenten der Anleger als Reaktion auf die Annahme von Geboten durch das Computersystem abheben. Block 230 erhält auch Zahlungen aus den Einnahmenströmen, die mit den Vermögenswerten des geistigen Eigentums verbunden sind, die die Wertpapiere des geistigen Eigentums stützen, und zahlt Zahlungen an die Investoren auf der Grundlage der Bedingungen der Wertpapiere des geistigen Eigentums aus.

In Ausführungsformen können die Wertpapiere des geistigen Eigentums in Form eines Smart Contracts angeboten werden, der unten ausführlicher beschrieben wird. In Block 240 führt das Smart-Contract-Modul Smart Contracts aus, indem es Datenblöcke generiert, die die Wertpapiere des geistigen Eigentums definieren, einschließlich aller Bedingungen, die für die Investoren und das Unternehmen bindend sind, wie z. B. Kaufpreise, Einnahmeströme aus dem geistigen Eigentum, Prozentsätze der Einnahmeströme vertreten durch die Wertpapiere usw.

Block 250 zeigt das Wertpapierverwaltungsmodul, das die Wertpapiere des geistigen Eigentums ausführt und verwaltet.

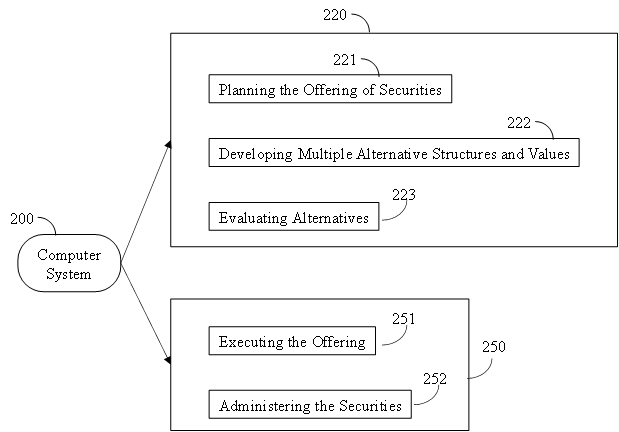

Wie in Fig. 2B gezeigt, umfasst Block 220 Aspekte zum Definieren der Sicherheitsangebote für geistiges Eigentum.

In Block 221 umfasst das Planen des Angebots von Wertpapieren das Festlegen des Zielbetrags des zu beschaffenden Kapitals. Geleitet von Eingaben von Administrator(en) des Systems, die den Verkäufer, die Bank, den Makler, Underwriter und/oder andere Finanzinstitute repräsentieren, führt das System Durchführbarkeitsstudien zum Anbieten von geistigem Eigentum durch, um die Struktur des Angebots zu definieren. Die Angebotsplanung umfasst spezifische einzubeziehende Variablen, Bereiche akzeptabler Werte für jede Variable und Bedingungen, die in das Angebot einzubeziehen sind.

In Block 222 modelliert und projiziert das System mehrere Werte einzelner Variablen und Kombinationen mehrerer Sätze von Variablen, wie z. B. Zeitreihenprojektionen und ökonomische Modellierung der Interaktion zwischen Variablen.

In Block 223 wertet das System Alternativen aus, indem es Ergebnisse der Modellierung und Projektionen überprüft. Die Auswahl eines oder mehrerer Sätze von Variablen, die die Ziele erfüllen, wird verwendet, um die Struktur und den Wert der Variablen und Bedingungen für Preiskategorien der Anteile an geistigem Eigentum zu verfeinern. Zusätzliche Modellierung und Projektionen können erforderlich sein, um einen bevorzugten Satz von Werten für die Variablen und Bedingungen für die Einbeziehung in das Angebot von Wertpapieren in den Preiskategorien der Anteile an geistigem Eigentum zu definieren. Auf Initiative des Verkäufers können ein oder mehrere Wertpapiere des geistigen Eigentums als einzelne oder gepoolte Vermögenswerte angeboten werden. Wenn von einem Käufer initiiert, kann der Käufer einen gewünschten Wertpapiertyp eingeben und das System kann Wertpapiere basierend auf den definierten Merkmalen erzeugen.

2B zeigt auch Block 250 , der Aspekte der Verwaltung der Sicherheitsangebote für geistiges Eigentum umfasst.

In Block 251 führt das System das Angebot der Wertpapiere aus. Preis und Inhalt der einzelnen Anteile der Preisstufentranchen werden festgelegt, einschließlich Definitionen der in jeder Tranche enthaltenen Umsatz- und Vermögensanteile. Technische und rechtliche Details werden finalisiert und die Schutzrechte auf den Markt gebracht. Das System empfängt und akzeptiert Gebote für Anteile an jedem Wertpapier des geistigen Eigentums von mindestens einem Investor, verfolgt den Fortschritt des Verkaufs von Anteilen innerhalb jedes Wertpapiers des geistigen Eigentums und schließt den Verkauf ab, wenn die Zielwerte erreicht sind. Das System kann auch Verkaufsaufträge von Inhabern von Anteilen entgegennehmen und diese an neue Anleger verkaufen.

Block 251 kann ein Auftragserstellungsmodul umfassen. Im Allgemeinen kann das Auftragserstellungsmodul zwei Funktionalitätsmodi haben. In einem ersten Modus erlaubt das Auftragserstellungsmodul einem Käufer, eine Datenbank von spezifizierten Pools zu durchsuchen und einen oder mehrere Pools aus dem Inventar für die Preisfestlegung durch eine ausgewählte Gruppe von Verkäufern auszuwählen. Aus der folgenden Offenlegung geht hervor, dass, obwohl mehrere Pools ausgewählt werden, eine geringere Anzahl von Pools als die ausgewählte Gesamtzahl (oder überhaupt keine) notiert und letztendlich gehandelt werden kann. In einem zweiten Modus wird einem Käufer die Möglichkeit gegeben, die Eigenschaften eines gewünschten spezifizierten Pools auszuwählen. Diese Eigenschaften können durch das System 200 an einen oder mehrere Verkäufer übertragen werden. Die Verkäufer können in ihren jeweiligen Beständen einen oder mehrere Pools identifizieren, die im Wesentlichen die vom Käufer spezifizierten Merkmale erfüllen, oder vereinbaren, einen bestimmten Pool zu bilden, der diese Merkmale erfüllt.

Im Betrieb können Käufer durch Festlegen verschiedener Kriterien und durch Auswahl eines oder mehrerer Verkäufer durch den Betrieb des Auftragserstellungsmoduls eine benutzerdefinierte Bestandsabfrage erstellen, die verfügbare forderungsbesicherte Wertpapiere aus der Datenbank im System zurückgibt (siehe Abbildung 3). . Alternativ kann die Anfrage direkt an den Verkäufer gestellt werden, um zu ermitteln, ob der Verkäufer ein Asset-Backed Security hat oder fordern kann, das den Anforderungen des Käufers entspricht. Diese Funktion kann verwendet werden, wenn sich ein Wertpapier, das die Anforderungen des Käufers erfüllt, nicht im Bestand eines oder mehrerer Verkäufer befindet.

Bei einer alternativen Ausführungsform, bei der sich ein oder mehrere gewünschte Wertpapiere nicht in einem Bestand an angebotenen Immobilien befinden, kann es einem Käufer ermöglicht werden, eine Anfragenachricht an einen oder mehrere Verkäufer zu senden, die sich nach der Verfügbarkeit eines Wertpapiers erkundigt, das die Bedürfnisse des Käufers erfüllt. In dieser Ausführungsform erstellt ein Käufer typischerweise eine Auftragsanfrage unter Verwendung des Auftragserstellungsmoduls des Systems 200 , um zu bestimmen, ob das gewünschte Wertpapier in der zuvor von einem oder mehreren Verkäufern gefüllten Wertpapierdatenbank des Systems aufgeführt ist. Solche Abfragedetails können Titel oder andere umfassen Kennung(en) von Vermögenswerten, eine Poolnummer eines Vermögenspools, eine gewichtete durchschnittliche Laufzeit, eine konstante Zahlungsrate, eine Originatorkennung usw. Der Käufer kann verschiedene Bestandsfilter verwenden, um dem Käufer zu ermöglichen, nach hypothekenbesicherten Wertpapieren zu suchen Wenn bestimmte Kriterien erfüllt werden, ist die gewünschte Sicherheit in einigen Fällen möglicherweise nicht verfügbar. In diesen Fällen kann der Käufer die Kriterien definieren, nach denen eine Anfragenachricht generiert und an einen oder mehrere Verkäufer übermittelt wird. Eine Händlerliste kann eine Liste von Händlern enthalten, die als Verkäufer agieren, und Aspekte der Käuferschnittstelle ermöglichen es dem Käufer, die Händler auszuwählen, an die die Anfragenachricht übertragen wird. Sobald der Käufer den Prozess der Eingabe gewünschter Kriterien und der Auswahl von Händlern abgeschlossen hat, werden die Kriterien und Händlerdaten an das System 200 übertragen und von diesem empfangen. Das System 200 erzeugt dann eine Anfragenachricht, die die Eigenschaften für den vom Käufer definierten Pool von Vermögenswerten enthält. Die Daten in der Anfragenachricht werden dann an den/die ausgewählten Händler übermittelt.

In Block 252 verwaltet das System die Wertpapiere (Aktien) im Angebot. Es führt detaillierte und aktuelle Aufzeichnungen über einzelne Anlegerkonten, die für regelmäßige und kumulative Zahlungen, steuerliche Behandlung, Vorteile, Berichte und andere Zwecke erforderlich sind. Es führt erforderliche und nützliche Aufzeichnungen in Bezug auf Finanzanalysen und Finanzberichte von Investoren, Maklern und anderen beteiligten Parteien.

In Ausführungsformen können das Angebot, der Verkauf und die Verwaltung der Wertpapiere des geistigen Eigentums als Smart Contract durchgeführt werden.

Ein Smart Contract ist eine Computeranwendung, die den Betrieb eines Vertrags simuliert. Es ist ein Computerprogramm oder ein Transaktionsprotokoll, das dazu bestimmt ist, rechtlich relevante Ereignisse und Handlungen gemäß den Bedingungen eines Vertrags oder einer Vereinbarung zwischen oder zwischen Parteien automatisch auszuführen, zu steuern oder zu dokumentieren. Die Ziele von Smart Contracts sind die Reduzierung des Bedarfs an vertrauenswürdigen Vermittlern, Schiedsverfahren und Durchsetzungskosten, Betrugsverluste sowie die Reduzierung böswilliger und versehentlicher Ausnahmen. Der Smart Contract wird auf einer Blockchain gespeichert, die ausgeführt wird, wenn vorgegebene Bedingungen erfüllt sind. Sie können verwendet werden, um die Ausführung einer Vereinbarung zu automatisieren, so dass alle Beteiligten sich sofort über das Ergebnis sicher sein können, ohne die Beteiligung eines Vermittlers oder Zeitverlust.

Die Zuverlässigkeit des Smart Contracts ergibt sich aus seiner Automatisierung, die ihm eine bisher unerreichte Ausführungskraft verleiht.

Ein intelligenter Vertrag kann auch als gesichertes gespeichertes Verfahren angesehen werden, da seine Ausführung und kodifizierten Auswirkungen wie die Übertragung eines bestimmten Wertes zwischen Parteien streng durchgesetzt werden und nicht manipuliert werden können, nachdem eine Transaktion mit bestimmten Vertragsdetails in einer Blockchain oder einem verteilten Hauptbuch gespeichert wurde. Das liegt daran, dass die tatsächliche Ausführung von Verträgen von der Plattform kontrolliert und geprüft wird, nicht von beliebigen serverseitigen Programmen, die sich mit der Plattform verbinden. Intelligente Verträge sind besonders nützlich für die Verwaltung des Austauschs von virtuellen Finanz- oder Wertanlagen, bei denen keine materiellen Materialien bewegt werden müssen.

Die Vertragsparteien programmieren die Vertragsbedingungen, zu leistenden Zahlungen und alle Versendungen von Dokumenten, die der Vertragsdurchführung dienen, in der Softwareapplikation und können ihre Zusagen nicht mehr widerrufen. Nach dem Start führt die Anwendung die geplanten Vorgänge wie geplant ohne menschliches Eingreifen aus.

Endkunden interagieren mit einem Smart Contract durch Transaktionen. Solche Transaktionen mit einem Smart Contract können andere Smart Contracts aufrufen. Diese Transaktionen können dazu führen, dass sich der Status ändert und finanzielle Vermögenswerte von einem Smart Contract zu einem anderen oder von einem Konto zu einem anderen gesendet werden. Finanzielle Vermögenswerte können national denominierte Währungen, Kryptowährungen, virtuelle Aktienzertifikate oder andere Vermögenswerte umfassen, deren Wert digital definiert werden kann.

Ähnlich wie bei einer Wertübertragung auf einer Blockchain erfolgt die Bereitstellung eines Smart Contracts auf einer Blockchain durch das Senden einer Transaktion von einer Brieftasche für die Blockchain. Die Transaktion beinhaltet den kompilierten Code für den Smart Contract sowie eine spezielle Empfängeradresse. Diese Transaktion muss dann in einen Block aufgenommen werden, der der Blockchain hinzugefügt wird. An diesem Punkt wird der Code des Smart Contracts ausgeführt, um den Anfangszustand des Smart Contracts festzulegen. Byzantinische fehlertolerante Algorithmen sichern den Smart Contract dezentral vor Manipulationsversuchen. Sobald ein Smart Contract bereitgestellt wurde, kann er nicht mehr aktualisiert werden. Intelligente Verträge auf einer Blockchain können beliebige Zustände speichern und beliebige Berechnungen ausführen.

Die Zuverlässigkeit des intelligenten Vertrags kann erheblich gesteigert werden, indem auf eine dezentrale IT-Umgebung gesetzt wird, die den Auftragnehmern einen sicheren Zugriff ermöglicht und von ihnen nicht gefälscht werden kann.

Jeder Smart Contract kann Informationen über die Investition in die Sicherheit des geistigen Eigentums enthalten. Solche Informationen können die Höhe der Investition, die vereinbarten Auszahlungen, die Einnahmequelle, den Zeitpunkt der Vereinbarung der Investition, die Identität der Parteien usw. umfassen. Die Investitionsinformationen können ferner bedingte Ergebnisse basierend auf jedem potenziellen Ergebnis enthalten, einschließlich der Erleichterung der Zahlung vom Verkäufer an den Anleger und/oder die Rückzahlung von Geldern im Falle einer Nichtigkeit oder Stornierung. In einigen Ausführungsformen kann zwischen den Parteien ein Abrechnungsdienst vereinbart werden.

Einige Ausführungsformen sehen vor, dass die Smart Contracts auf einzelnen PCs, auf einem mobilen Gerät und/oder in der Cloud generiert werden können. Solche Beispiele sind nicht einschränkend, da die Smart Contracts auf einer Vielzahl anderer Geräte und/oder Typen davon generiert werden können. In einigen Ausführungsformen kann jeder Smart Contract nach Ermessen der Parteien externe Dienste beinhalten. In einigen Ausführungsformen können die Parteien zum Zeitpunkt der Generierung des Smart Contracts eine Reihe von Optionen auswählen.

Einige Ausführungsformen sehen vor, dass ein Smart Contract bei einem von den Parteien vereinbarten Abrechnungsdienstleister registriert werden kann. In einigen Ausführungsformen kann ein Abrechnungsdienst Informationen über das Ergebnis des geistigen Eigentums bereitstellen, auf dem die Sicherheit basiert. In einigen Ausführungsformen kann der Abrechnungsdienst die Informationen an die Gegenparteien senden, was die Auszahlungen gemäß den Bedingungen des Smart Contract auslösen kann. Beispielsweise kann der Abwicklungsdienstleister auf Basis des Smart Contracts eine Banküberweisung vom Verkäufer an den Käufer oder vom Zahler der Einnahmen (z. B. Lizenzgebühren oder Tantiemen) direkt an den Investor veranlassen. In einigen Ausführungsformen kann der Prozess durch Software auf einem Computer und/oder Server automatisiert werden, der von dem Abwicklungsdienst kontrolliert wird. Ausführungsformen hierin erfordern nicht, dass die Gelder in irgendeiner Art von Treuhand gehalten werden, jedoch wird eine solche Option durch diese Offenbarung in Betracht gezogen. Zum Beispiel richten sich Ausführungsformen hierin auf jeden finanziellen Abwicklungsprozess, der in Verbindung mit den hierin offenbarten Smart Contracts verwendet werden kann.

Einige Ausführungsformen sehen vor, dass die Abrechnungstransaktion in einer Blockchain gespeichert werden kann, um den Vertrag abzuschließen. In einigen Ausführungsformen können der Abrechnungstransaktion entsprechende Details zur Prüfung, späteren Überprüfung und/oder um sicherzustellen, dass keine Fehler gemacht werden, aufbewahrt werden.

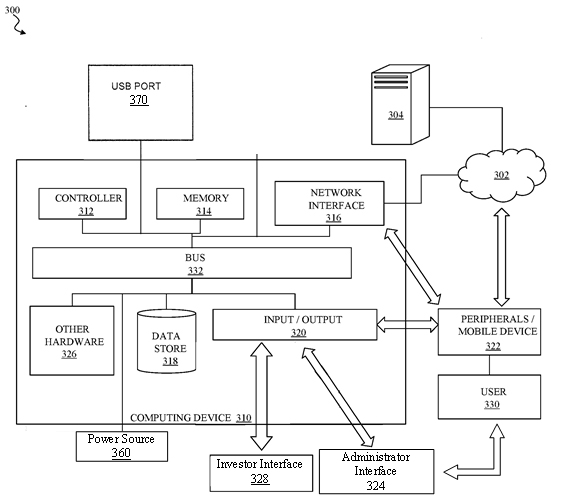

FEIGE. Fig. 3 zeigt ein Computersystem 300 gemäß einer Ausführungsform der vorliegenden Offenbarung. Im Allgemeinen kann das Computersystem 300 eine Rechenvorrichtung 310 umfassen, wie beispielsweise einen Spezialcomputer, der zum Empfangen von Benutzereingaben, Bestimmen und Leiten und Steuern der Ausgabe von Signalen ausgelegt und implementiert ist. Das Computergerät 310 kann Datenquellen, Client-Geräte und so weiter sein oder beinhalten. In bestimmten Aspekten kann die Rechenvorrichtung 310 unter Verwendung von Hardware oder einer Kombination aus Software und Hardware implementiert werden. Das Computergerät 310 kann ein eigenständiges Gerät, ein in eine andere Entität oder ein anderes Gerät integriertes Gerät, eine über mehrere Entitäten verteilte Plattform oder ein virtualisiertes Gerät sein, das in einer Virtualisierungsumgebung ausgeführt wird.

Das Computergerät 310 kann über ein Netzwerk 302 kommunizieren. Das Netzwerk 302 kann beliebige Datennetzwerke oder Internetzwerke umfassen, die zum Kommunizieren von Daten und Steuerinformationen zwischen Teilnehmern des Computersystems 300 geeignet sind Internet, private Netzwerke und Telekommunikationsnetzwerke wie das öffentliche Telefonnetz oder Mobilfunknetze, die Mobilfunktechnologie und/oder andere Technologien verwenden, sowie eine Vielzahl anderer lokaler Netzwerke oder Unternehmensnetzwerke, zusammen mit allen Switches, Routern, Hubs B. Gateways und dergleichen, die verwendet werden könnten, um Daten zwischen Teilnehmern im Computersystem 300 zu transportieren. Das Netzwerk 302 kann auch eine Kombination von Datennetzwerken umfassen und muss nicht auf ein streng öffentliches oder privates Netzwerk beschränkt sein.

Das Computergerät 310 kann mit einem externen Gerät 304 kommunizieren. Das externe Gerät 304 kann ein beliebiger Computer, ein mobiles Gerät wie ein Mobiltelefon, ein Tablet, eine Smartwatch oder eine andere entfernte Ressource sein, die sich über das Netzwerk 302 mit dem Computergerät 310 verbindet kann beliebige der hierin beschriebenen Server oder Datenquellen umfassen, einschließlich Server, Inhaltsanbieter, Datenbanken oder andere Quellen für Aufnahmeinformationen, die von den hierin beschriebenen Geräten verwendet werden sollen.

Im Allgemeinen kann die Computervorrichtung 310 einen Controller oder Prozessor 312 , einen Speicher 314 , eine Netzwerkschnittstelle 316 , einen Datenspeicher 318 und eine oder mehrere Eingabe-/Ausgabeschnittstellen 320 enthalten. Die Computervorrichtung 310 kann ferner enthalten oder in Kommunikation sein mit Peripheriegeräten 322 und anderen externen Eingabe-/Ausgabegeräten, die mit den Eingabe-/Ausgabeschnittstellen 320 verbunden sein könnten.

Der Controller 312 kann in Software, Hardware oder einer Kombination aus Software und Hardware implementiert sein. Gemäß einem Aspekt kann der Controller 312 in Anwendungssoftware implementiert sein, die auf einer Computerplattform läuft. Alternativ kann der Controller 312 einen Prozessor oder eine andere Verarbeitungsschaltung umfassen, die Anweisungen zur Ausführung innerhalb der Rechenvorrichtung 310 oder des Computersystems 300 verarbeiten kann. Der Controller 312 kann als Hardware einen Single-Thread-Prozessor, einen Multi-Thread-Prozessor, ein Mehrkernprozessor und so weiter. Die Steuerung 312 kann in der Lage sein, Anweisungen zu verarbeiten, die in dem Speicher 314 oder dem Datenspeicher 318 gespeichert sind.

Der Speicher 314 kann Informationen innerhalb der Rechenvorrichtung 310 speichern. Der Speicher 314 kann einen beliebigen flüchtigen oder nichtflüchtigen Speicher oder ein anderes computerlesbares Medium beinhalten, einschließlich, aber nicht beschränkt auf einen Direktzugriffsspeicher (RAM), einen Flash-Speicher, einen Nur-Lese-Speicher Speicher (ROM), ein programmierbarer Nur-Lese-Speicher (PROM), ein löschbarer PROM (EPROM), Register und so weiter. Der Speicher 314 kann Programmanweisungen, Programmdaten, ausführbare Dateien und andere Software und Daten speichern, die zum Steuern des Betriebs der Computervorrichtung 310 und zum Konfigurieren der Computervorrichtung 310 zum Durchführen von Funktionen für einen Benutzer 330 nützlich sind. Der Speicher 314 kann eine Reihe von Unterschieden umfassen Stufen und Arten von Speicher für verschiedene Aspekte des Betriebs der Computervorrichtung 310 . Beispielsweise kann ein Prozessor einen integrierten Speicher und/oder Cache für einen schnelleren Zugriff auf bestimmte Daten oder Anweisungen und einen separaten Hauptspeicher oder dergleichen umfassen enthalten sein, um die Speicherkapazität wie gewünscht zu erweitern. Alle diese Speichertypen können ein Teil des Speichers 314 sein, wie hierin in Betracht gezogen.

Der Speicher 314 kann im Allgemeinen ein nichtflüchtiges computerlesbares Medium enthalten, das Computercode enthält, der, wenn er von der Computervorrichtung 310 ausgeführt wird, eine Ausführungsumgebung für ein fragliches Computerprogramm erzeugt, z. B. Code, der Prozessorfirmware bildet, einen Protokollstapel B. ein Datenbankverwaltungssystem, ein Betriebssystem oder eine Kombination der Vorhergehenden, und das einige oder alle der in den verschiedenen Flussdiagrammen und anderen hierin dargelegten algorithmischen Beschreibungen dargelegten Schritte durchführt. Während ein einzelner Speicher 314 abgebildet ist, versteht es sich, dass eine beliebige Anzahl von Speichern sinnvollerweise in die Rechenvorrichtung 310 integriert werden kann.

Die Netzwerkschnittstelle 316 kann jegliche Hardware und/oder Software zum Verbinden des Computergeräts 310 in einer Kommunikationsbeziehung mit anderen Ressourcen über das Netzwerk 302 umfassen. Dies kann entfernte Ressourcen umfassen, auf die über das Internet zugegriffen werden kann, sowie lokale Ressourcen, die über Nahbereichskommunikation verfügbar sind Protokolle, die z. B. physikalische Verbindungen (z. B. Ethernet), Hochfrequenzkommunikation (z. B. Wi-Fi, Bluetooth), optische Kommunikation (z. B. Glasfaser, Infrarot oder dergleichen), Ultraschallkommunikation oder eine beliebige Kombination davon verwenden, oder andere Medien, die verwendet werden könnten, um Daten zwischen dem Computergerät 310 und anderen Geräten zu übertragen. Die Netzwerkschnittstelle 316 kann zum Beispiel einen Router, ein Modem, eine Netzwerkkarte, einen Infrarot-Transceiver, einen Radiofrequenz(RF)-Transceiver zum Empfangen von AM/FM- oder Satellitenradioquellen, eine Nahfeldkommunikationsschnittstelle, eine Funk- ein RFID-Tag-Lesegerät (Frequency Identification) oder eine andere Ressource zum Lesen oder Schreiben von Daten oder dergleichen.

Die Netzwerkschnittstelle 316 kann eine beliebige Kombination aus Hardware und Software umfassen, die zum Koppeln der Komponenten des Computergeräts 310 mit anderen Computer- oder Kommunikationsressourcen geeignet ist. Beispielhaft und nicht einschränkend kann dies Elektronik für eine drahtgebundene oder drahtlose Ethernet-Verbindung umfassen, die gemäß dem IEEE 802.11-Standard (oder einer Variation davon) arbeitet, oder beliebige andere drahtlose Netzwerkkomponenten mit kurzer oder langer Reichweite oder dergleichen. Dies kann Hardware für Nahbereichsdatenkommunikation wie Bluetooth oder einen Infrarot-Transceiver beinhalten, der verwendet werden kann, um mit anderen lokalen Geräten zu koppeln, oder um sich mit einem lokalen Netzwerk oder dergleichen zu verbinden, das wiederum mit einem Datennetzwerk 302 gekoppelt ist, wie z wie das Internet. Dies kann auch Hardware/Software für eine WiMax-Verbindung oder eine Mobilfunknetzverbindung umfassen (unter Verwendung von z. B. CDMA, GSM, LTE oder einem anderen geeigneten Protokoll oder einer Kombination von Protokollen). Die Netzwerkschnittstelle 316 kann als Teil der Eingabe-/Ausgabegeräte 320 enthalten sein oder umgekehrt.

Der Datenspeicher 318 kann ein beliebiger interner oder externer Speicher sein, der ein computerlesbares Medium bereitstellt, wie etwa ein Plattenlaufwerk, ein optisches Laufwerk, ein magnetisches Laufwerk, ein Flash-Laufwerk oder eine andere Vorrichtung, die in der Lage ist, Massenspeicher für die Rechenvorrichtung 310 bereitzustellen. Der Datenspeicher 318 kann computerlesbare Anweisungen, Datenstrukturen, Programmmodule und andere Daten für das Computergerät 310 oder das Computersystem 300 in einer nichtflüchtigen Form für eine relativ langfristige, dauerhafte Speicherung und anschließenden Abruf und Gebrauch speichern. Beispielsweise kann der Datenspeicher 318 ein Betriebssystem, Anwendungsprogramme, Programmdaten, Datenbanken, Dateien und andere Programmmodule oder andere Softwareobjekte und dergleichen speichern.

Wie hierin verwendet, können Prozessor, Mikroprozessor und/oder digitaler Prozessor jede Art von digitaler Verarbeitungsvorrichtung umfassen, wie beispielsweise, ohne Einschränkung, digitale Signalprozessoren („DSPs“), Computer mit reduziertem Befehlssatz („RISC“), Computer mit komplexem Befehlssatz („CISC“)-Prozessoren, Mikroprozessoren, Gate-Arrays (z. B. frei programmierbare Gate-Arrays („FPGAs“)), programmierbare Logikbausteine („PLDs“), rekonfigurierbare Computerstrukturen („RCFs“), Array-Prozessoren, sichere Mikroprozessoren und anwendungsspezifische integrierte Schaltungen („ASICs“). Solche digitalen Prozessoren können auf einem einzelnen einheitlichen integrierten Schaltungschip enthalten oder über mehrere Komponenten verteilt sein.

Wie hierin verwendet, können Computerprogramme und/oder Software beliebige Sequenzen oder von Menschen oder Maschinen erkennbare Schritte umfassen, die eine Funktion ausführen. Solche Computerprogramme und/oder Software können in jeder Programmiersprache oder Umgebung wiedergegeben werden, einschließlich beispielsweise C/C++, C#, Fortran, COBOL, MATLAB™, PASCAL, GO, RUST, SCALA, Python, Assemblersprache, Auszeichnungssprachen ( B. HTML, SGML, XML, VoXML) und dergleichen sowie objektorientierte Umgebungen wie die Common Object Request Broker Architecture („CORBA“), JAVA TM (einschließlich J2ME, Java Beans usw.), Binary Laufzeitumgebung (z. B. „BREW“) und dergleichen.

Die Eingabe-/Ausgabeschnittstelle 320 kann die Eingabe von und Ausgabe an andere Geräte unterstützen, die mit dem Computergerät 310 gekoppelt sein könnten. Dies kann zum Beispiel serielle Ports (z. B. RS-232-Ports), Universal Serial Bus (USB)-Ports, optische Ports, Ethernet-Ports, Telefonports, Audiobuchsen, Komponenten-Audio/Video-Eingänge, HDMI-Ports usw., von denen jeder verwendet werden kann, um kabelgebundene Verbindungen zu anderen lokalen Geräten herzustellen. Dies kann auch eine Infrarotschnittstelle, eine HF-Schnittstelle, einen Magnetkartenleser oder ein anderes Eingabe-/Ausgabesystem zum drahtlosen Koppeln in einer Kommunikationsbeziehung mit anderen lokalen Geräten umfassen. Es versteht sich, dass, obwohl die Netzwerkschnittstelle 316 für Netzwerkkommunikation separat von der Eingabe-/Ausgabeschnittstelle 320 für lokale Gerätekommunikation beschrieben wird, diese beiden Schnittstellen gleich sein können oder Funktionalität gemeinsam nutzen können, wie z. B. dort, wo sich ein USB-Anschluss 370 befindet Wird zum Anschließen an ein Wi-Fi-Zubehör verwendet, oder wenn eine Ethernet-Verbindung zum Koppeln mit einem lokalen Netzwerkspeicher verwendet wird. Die Eingabe-/Ausgabeschnittstelle 320 kann ferner Signale an Anzeigen von Peripheriegeräten ausgeben, wie hierin beschrieben.

Wie hierin verwendet, ist ein Benutzer 330 jeder Mensch, der mit dem Computersystem 300 interagiert. In diesem Kontext kann ein Benutzer allgemein in eine von zwei Kategorien eingeordnet werden. Eine Kategorie ist ein Administrator des Systems, der den Verkäufer und/oder das Finanzinstitut repräsentiert, das das Angebot der Sicherheit des geistigen Eigentums organisiert und durchführt. Eine andere Kategorie ist ein Investor, der Anteile an Wertpapieren des geistigen Eigentums kauft und verkauft.

In bestimmten Ausführungsformen erleichtert die E/A-Schnittstelle 320 die Kommunikation mit Eingabe- und Ausgabegeräten zum Interagieren mit einem Benutzer. Beispielsweise kann die E/A-Schnittstelle mit einem oder mehreren Geräten wie etwa einem Benutzereingabegerät und/oder einer Anzeige 350 kommunizieren, die auf dem hierin beschriebenen Gerät oder auf einem separaten Gerät wie etwa einem mobilen Gerät 208 instanziiert werden kann, das ermöglichen es einem Benutzer, über den Bus 332 direkt mit der Steuerung 312 zu interagieren. Die Benutzereingabevorrichtung kann einen oder mehrere Druckknöpfe, einen Berührungsbildschirm oder andere Vorrichtungen umfassen, die es einem Benutzer ermöglichen, Informationen einzugeben. In diesen Ausführungsformen kann das Computersystem ferner eine Anzeige umfassen, um dem Benutzer eine visuelle Ausgabe bereitzustellen. Die Anzeige kann irgendeine einer Vielzahl von visuellen Anzeigen umfassen, wie etwa einen sichtbaren Bildschirm, einen Satz sichtbarer Symbole oder Zahlen und so weiter. Man kann verstehen, dass die Eingaben und Ausgaben des Computersystems für Administratoren und Investoren unterschiedlich sind. Dementsprechend kann die Rechenvorrichtung 310 Administratoren und Investoren mit unterschiedlichen Schnittstellen 324 und 328 kommunizieren.

Ein Peripheriegerät 322 kann ein beliebiges Gerät umfassen, das verwendet wird, um Informationen an das Computergerät 310 bereitzustellen oder Informationen von ihm zu empfangen. Dies kann menschliche Eingabe-/Ausgabegeräte (E/A) umfassen, wie z. B. eine Tastatur, eine Maus, ein Mauspad, einen Trackball, ein Joystick, ein Mikrofon, ein Fußpedal, eine Kamera, ein Berührungsbildschirm, ein Scanner oder ein anderes Gerät, das vom Benutzer 330 verwendet werden könnte, um Eingaben für das Computergerät 310 bereitzustellen. Dies kann auch oder stattdessen eine Anzeige umfassen, a Drucker, ein Projektor, ein Headset oder irgendein anderes audiovisuelles Gerät zum Präsentieren von Informationen für einen Benutzer. Das Peripheriegerät 322 kann auch oder stattdessen ein digitales Signalverarbeitungsgerät, einen Aktuator oder ein anderes Gerät umfassen, um die Steuerung von oder die Kommunikation mit anderen Geräten oder Komponenten zu unterstützen. In einem Aspekt kann das Peripheriegerät 322 als die Netzwerkschnittstelle 316 dienen, wie etwa mit einem USB-Gerät, das dafür konfiguriert ist, Kommunikationen über kurze Reichweite (z. B. Bluetooth, Wi-Fi, Infrarot, HF oder dergleichen) oder große Reichweite (z , Mobilfunkdaten oder WiMax) Kommunikationsprotokolle. In einem anderen Aspekt kann das Peripheriegerät 322 den Betrieb des Computergeräts 310 mit zusätzlichen Funktionen oder Merkmalen oder einem anderen Gerät erweitern. In einem anderen Aspekt kann das Peripheriegerät 322 ein Speichergerät wie etwa eine Flash-Karte, ein USB-Laufwerk oder ein anderes Festkörpergerät oder ein optisches Laufwerk, ein magnetisches Laufwerk, ein Plattenlaufwerk oder ein anderes Gerät oder eine Kombination von geeigneten Geräten umfassen Massenspeicher. Allgemeiner kann jedes Gerät oder jede Kombination von Geräten, die zur Verwendung mit dem Computergerät 310 geeignet sind, als ein Peripheriegerät 322 verwendet werden, wie es hierin in Betracht gezogen wird.

Andere Hardware 326 kann in die Rechenvorrichtung 310 integriert sein, wie beispielsweise ein Koprozessor, ein digitales Signalverarbeitungssystem, ein mathematischer Koprozessor, eine Grafikmaschine, ein Videotreiber, eine Kamera, ein Mikrofon, zusätzliche Lautsprecher und so weiter. Die andere Hardware 326 kann auch oder stattdessen erweiterte Eingangs-/Ausgangsports, zusätzlichen Speicher, zusätzliche Laufwerke und so weiter enthalten.

Ein Bus 332 oder eine Kombination von Bussen kann als elektromechanisches Rückgrat zum Verbinden von Komponenten der Rechenvorrichtung 310 dienen, wie etwa der Steuerung 312 , dem Speicher 314 , der Netzwerkschnittstelle 316 , anderer Hardware 326 , dem Datenspeicher 318 und der Eingabe-/Ausgabeschnittstelle. Wie in der Figur gezeigt, kann jede der Komponenten des Computergeräts 310 unter Verwendung eines Systembusses 332 in einer Kommunikationsbeziehung miteinander verbunden sein, um Steuerungen, Befehle, Daten, Energie und so weiter gemeinsam zu nutzen.

Die Computervorrichtung 310 ist mit einer Energiequelle 360 verbunden, um elektrische Energie für den Betrieb der Computervorrichtung bereitzustellen.

Die verschiedenen veranschaulichenden logischen Blöcke, Module und Schaltungen, die in Verbindung mit der vorliegenden Offenbarung beschrieben werden, können mit einem Prozessor implementiert oder ausgeführt werden, der speziell konfiguriert ist, um die in der vorliegenden Offenbarung erörterten Funktionen auszuführen. Der Prozessor kann ein neuronaler Netzwerkprozessor, ein digitaler Signalprozessor (DSP), eine anwendungsspezifische integrierte Schaltung (ASIC), ein feldprogrammierbares Gate-Array-Signal (FPGA) oder eine andere programmierbare Logikvorrichtung (PLD), eine diskrete Gatter- oder Transistorlogik sein. diskrete Hardwarekomponenten oder eine beliebige Kombination davon, die dazu ausgelegt sind, die hierin beschriebenen Funktionen auszuführen. Alternativ kann das Verarbeitungssystem einen oder mehrere neuromorphe Prozessoren zum Implementieren der hierin beschriebenen Neuronenmodelle und Modelle von neuronalen Systemen umfassen. Der Prozessor kann ein Mikroprozessor, eine Steuerung, ein Mikrocontroller oder eine Zustandsmaschine sein, die speziell wie hierin beschrieben konfiguriert ist. Ein Prozessor kann auch als eine Kombination von Rechenvorrichtungen implementiert werden, z. B. eine Kombination aus einem DSP und einem Mikroprozessor, einer Vielzahl von Mikroprozessoren, einem oder mehreren Mikroprozessoren in Verbindung mit einem DSP-Kern oder einer solchen anderen speziellen Konfiguration, wie hierin beschrieben.

Die in Verbindung mit der vorliegenden Offenbarung beschriebenen Schritte eines Verfahrens oder Algorithmus können direkt in Hardware, in einem von einem Prozessor ausgeführten Softwaremodul oder in einer Kombination der beiden verkörpert sein. Ein Softwaremodul kann sich in einem Speicher oder einem maschinenlesbaren Medium befinden, einschließlich Direktzugriffsspeicher (RAM), Nur-Lese-Speicher (ROM), Flash-Speicher, löschbarer programmierbarer Nur-Lese-Speicher (EPROM), elektrisch löschbarer programmierbarer Nur-Lese-Speicher (EEPROM). , Register, eine Festplatte, eine Wechselplatte, eine CD-ROM oder ein anderer optischer Plattenspeicher, ein Magnetplattenspeicher oder andere magnetische Speichergeräte oder ein beliebiges anderes Medium, das verwendet werden kann, um einen gewünschten Programmcode in Form von Anweisungen zu tragen oder zu speichern oder Datenstrukturen, auf die von einem Computer zugegriffen werden kann. Ein Softwaremodul kann eine einzelne Anweisung oder viele Anweisungen umfassen und kann über mehrere verschiedene Codesegmente, unter verschiedenen Programmen und über mehrere Speichermedien verteilt sein. Ein Speichermedium kann mit einem Prozessor gekoppelt sein, so dass der Prozessor Informationen von dem Speichermedium lesen und Informationen darauf schreiben kann. Alternativ kann das Speichermedium in den Prozessor integriert sein.

Die hierin offenbarten Verfahren umfassen einen oder mehrere Schritte oder Aktionen zum Erreichen des beschriebenen Verfahrens. Die Verfahrensschritte und/oder Aktionen können untereinander ausgetauscht werden, ohne den Umfang der Ansprüche zu verlassen. Mit anderen Worten, sofern keine bestimmte Reihenfolge von Schritten oder Aktionen angegeben ist, kann die Reihenfolge und/oder Verwendung bestimmter Schritte und/oder Aktionen modifiziert werden, ohne vom Umfang der Ansprüche abzuweichen.

Die beschriebenen Funktionen können in Hardware, Software, Firmware oder einer beliebigen Kombination davon implementiert werden. Wenn sie in Hardware implementiert ist, kann eine beispielhafte Hardwarekonfiguration ein Verarbeitungssystem in einem Gerät umfassen. Das Verarbeitungssystem kann mit einer Busarchitektur implementiert werden. Der Bus kann je nach der spezifischen Anwendung des Verarbeitungssystems und den allgemeinen Designbeschränkungen eine beliebige Anzahl von Verbindungsbussen und Brücken umfassen. Der Bus kann verschiedene Schaltungen miteinander verbinden, einschließlich eines Prozessors, maschinenlesbarer Medien und einer Busschnittstelle. Die Busschnittstelle kann verwendet werden, um unter anderem einen Netzwerkadapter über den Bus mit dem Verarbeitungssystem zu verbinden. Der Netzwerkadapter kann verwendet werden, um Signalverarbeitungsfunktionen zu implementieren. Für bestimmte Aspekte kann auch eine Benutzerschnittstelle (z. B. Tastatur, Display, Maus, Joystick usw.) mit dem Bus verbunden sein. Der Bus kann auch verschiedene andere Schaltungen verbinden, wie z. B. Zeitgeberquellen, Peripheriegeräte, Spannungsregler, Leistungsverwaltungsschaltungen und dergleichen, die in der Technik gut bekannt sind und daher nicht weiter beschrieben werden.

Der Prozessor kann für die Verwaltung des Busses und die Verarbeitung verantwortlich sein, einschließlich der Ausführung von Software, die auf den maschinenlesbaren Medien gespeichert ist. Unter Software sind Anweisungen, Daten oder Kombinationen davon zu verstehen, unabhängig davon, ob sie als Software, Firmware, Middleware, Mikrocode, Hardwarebeschreibungssprache oder anderweitig bezeichnet werden.

Bei einer Hardwareimplementierung können die maschinenlesbaren Medien Teil des Verarbeitungssystems getrennt von dem Prozessor sein. Wie der Fachmann jedoch leicht erkennen wird, können die maschinenlesbaren Medien oder Teile davon außerhalb des Verarbeitungssystems liegen. Beispielsweise können die maschinenlesbaren Medien eine Übertragungsleitung, eine durch Daten modulierte Trägerwelle und/oder ein von der Vorrichtung getrenntes Computerprodukt umfassen, auf die alle durch den Prozessor über die Busschnittstelle zugegriffen werden kann. Alternativ oder zusätzlich können die maschinenlesbaren Medien oder Teile davon in den Prozessor integriert werden, wie es der Fall sein kann mit Cache- und/oder spezialisierten Registerdateien. Obwohl die verschiedenen besprochenen Komponenten so beschrieben werden können, dass sie einen bestimmten Ort haben, wie z. B. eine lokale Komponente, können sie auch auf verschiedene Weise konfiguriert sein, wie z. B. bestimmte Komponenten, die als Teil eines verteilten Computersystems konfiguriert sind.

Die maschinenlesbaren Medien können eine Anzahl von Softwaremodulen umfassen. Die Softwaremodule können ein Sendemodul und ein Empfangsmodul umfassen. Jedes Softwaremodul kann sich in einem einzelnen Speichergerät befinden oder über mehrere Speichergeräte verteilt sein. Beispielsweise kann ein Softwaremodul von einer Festplatte in den Arbeitsspeicher geladen werden, wenn ein auslösendes Ereignis auftritt. Während der Ausführung des Softwaremoduls kann der Prozessor einige der Anweisungen in den Cache laden, um die Zugriffsgeschwindigkeit zu erhöhen. Eine oder mehrere Cache-Zeilen können dann zur Ausführung durch den Prozessor in eine Spezialregisterdatei geladen werden. Wenn nachstehend auf die Funktionalität eines Softwaremoduls Bezug genommen wird, versteht es sich, dass eine solche Funktionalität durch den Prozessor implementiert wird, wenn Anweisungen von diesem Softwaremodul ausgeführt werden. Ferner sollte klar sein, dass Aspekte der vorliegenden Offenbarung zu Verbesserungen der Funktionsweise des Prozessors, Computers, der Maschine oder eines anderen Systems führen, das solche Aspekte implementiert.

Wenn sie in Software implementiert sind, können die Funktionen als eine oder mehrere Anweisungen oder Code auf einem computerlesbaren Medium gespeichert oder übertragen werden. Computerlesbare Medien umfassen sowohl Computerspeichermedien als auch Kommunikationsmedien, einschließlich aller Speichermedien, die die Übertragung eines Computerprogramms von einem Ort zu einem anderen erleichtern.

Ferner sollte beachtet werden, dass Module und/oder andere geeignete Mittel zum Durchführen der hierin beschriebenen Verfahren und Techniken heruntergeladen und/oder auf andere Weise von einem Benutzerendgerät und/oder einer Basisstation bezogen werden können, sofern anwendbar. Beispielsweise kann eine solche Vorrichtung mit einem Server gekoppelt werden, um die Übertragung von Mitteln zum Durchführen der hierin beschriebenen Verfahren zu erleichtern. Alternativ können verschiedene hierin beschriebene Verfahren über Speichermittel bereitgestellt werden, so dass ein Benutzerendgerät und/oder eine Basisstation die verschiedenen Verfahren beim Koppeln oder Bereitstellen der Speichermittel mit der Vorrichtung erhalten kann. Darüber hinaus kann jede andere geeignete Technik zum Bereitstellen der hierin beschriebenen Verfahren und Techniken für eine Vorrichtung verwendet werden.

Das Computerprogramm steuert die Eingabe und den Betrieb der Vorrichtung. Das Computerprogramm umfasst mindestens ein Codesegment, das in oder auf einem computerlesbaren Medium gespeichert ist, das sich auf der Vorrichtung befindet oder für diese zugänglich ist, um die Rechenelemente und alle anderen zugehörigen Komponenten anzuweisen, auf die hier beschriebene Weise zu arbeiten. Das Computerprogramm ist vorzugsweise im Speicher gespeichert und umfasst eine geordnete Auflistung ausführbarer Anweisungen zum Implementieren logischer Funktionen in der Vorrichtung. Das Computerprogramm kann jedoch Programme und Verfahren zum Implementieren von Funktionen in der Vorrichtung umfassen, die keine geordnete Auflistung sind, wie z. B. festverdrahtete elektronische Komponenten, programmierbare Logik, wie z. B. feldprogrammierbare Gate-Arrays (FPGAs), anwendungsspezifische integrierte Schaltungen, oder andere ähnliche oder herkömmliche Verfahren zum Steuern des Betriebs von elektrischen oder anderen Computergeräten.

In ähnlicher Weise kann das Computerprogramm in einem beliebigen computerlesbaren Medium zur Verwendung durch oder in Verbindung mit einem Befehlsausführungssystem, einer Vorrichtung oder einem Gerät verkörpert sein, wie etwa einem computerbasierten System, einem Prozessor enthaltenden System oder einem anderen System, das abgerufen werden kann die Anweisungen von dem Anweisungsausführungssystem, -gerät oder -gerät und führt die Anweisungen aus. Das computerlesbare Medium kann sogar Papier oder ein anderes geeignetes Medium sein, auf dem das Programm gedruckt ist, da das Programm beispielsweise durch optisches Scannen des Papiers oder eines anderen Mediums elektronisch erfasst und dann kompiliert, interpretiert oder anderweitig verarbeitet werden kann erforderlichenfalls auf geeignete Weise und dann in einem Computerspeicher gespeichert.

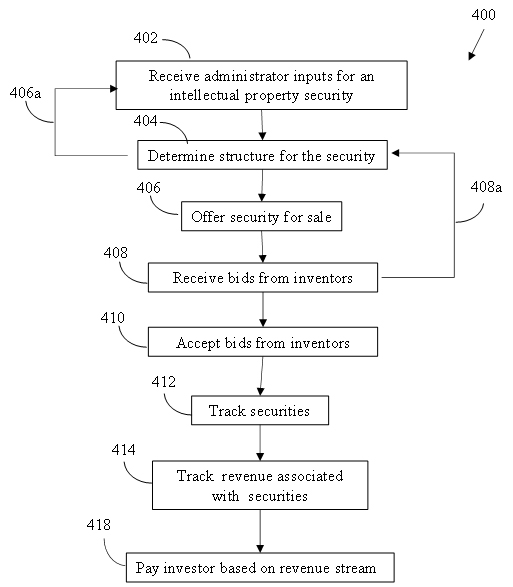

Fig. 4 zeigt ein Prozessflussdiagramm 400 zum Definieren und Anbieten einer Sicherheit geistigen Eigentums gemäß einer Ausführungsform des offenbarten Gegenstands.

Das Prozessablaufdiagramm 400 beginnt bei Block 402 , in dem das Computersystem Eingaben von einem oder mehreren Administratoren, die den Verkäufer repräsentieren, bezüglich eines wie hierin beschrieben anzubietenden Vermögenswerts des geistigen Eigentums empfängt. Zu den Eingaben gehören ein Zielbetrag des zu beschaffenden Kapitals, Informationen über die aktuelle und potenzielle Bewertung des geistigen Eigentums usw. Das geistige Eigentum kann Rechte an einer Lizenzgebühr oder Einnahmequelle eines Films oder Filmpools sein.

Das Computersystem bestimmt in Block 404 eine Struktur für die Sicherheit des geistigen Eigentums. Die Bestimmung der Struktur umfasst das Durchführen von Aktivitäten in den Blöcken 221 , 222 und 223 von 2B . Es versteht sich, dass das Definieren der Struktur des Angebots in Block 404 mehrere iterative Interaktionen zwischen dem Computersystem und Administrator(en) oder Verkäufer(n) umfassen kann, um die endgültige Struktur der Sicherheit des geistigen Eigentums zu definieren (Pfeil 406a ).

Sobald die endgültige Struktur des Angebots bestimmt ist, bewegt sich das Computersystem zum Ausführen des Angebots (Block 251 von Fig. 2B), indem es zu Block 406 übergeht. Block 406 umfasst das Anbieten der Sicherheit des geistigen Eigentums zum Verkauf an potenzielle Investoren. Block 408 umfasst das Empfangen von Angeboten für Aktien von Investoren. Wie oben besprochen, kann ein Käufer in einigen Ausführungsformen Gebote für Anteile von Vermögenswerten des geistigen Eigentums abgeben, die bereits vom Verkäufer zum Verkauf angeboten werden, oder kann sich nach Vermögenswerten erkundigen, die derzeit nicht zum Verkauf angeboten werden. In Ausführungsformen, in denen ein Investor eine Anfrage zu einem oder mehreren geistigen Eigentumswerten einleitet, wird die Anfrage vom System vom Investor in den Block 402 des Prozessflussschemas (Pfeil 408a ) zur Analyse und Antwort von dem/den Verkäufer(n) geleitet. Es versteht sich, dass das Definieren der Struktur von Käufer-initiiertem geistigem Eigentum in Block 404 mehrere iterative Interaktionen zwischen dem Computersystem, Investoren und Administrator(en) oder Verkäufer(n) (Pfeile 406a und 408a) umfassen kann, um die endgültige Struktur zu definieren der Sicherheit des geistigen Eigentums.

Block 410 umfasst das Akzeptieren der Gebote von Investoren. Die Annahme der Gebote umfasst die Ausgabe von Anteilen an die Anleger zu ihrem/n Angebotspreis(en) und das Halten dieser Anteile im Computersystem. Das Akzeptieren der Gebote kann auch beinhalten, dass das System vom Investor initiierte Anfragen entwirft und sie zur Annahme durch den Verkäufer vorlegt. Wie oben beschrieben, kann die Annahme der Gebote durch die Verkäufer die Generierung eines intelligenten Vertrags umfassen, der die endgültigen Bedingungen der Sicherheit des geistigen Eigentums definiert.

Das System verfolgt die Verkäufe von Wertpapieren des geistigen Eigentums in Block 412, einschließlich der Gesamtzahl der verkauften Wertpapiere, der in Geboten angebotenen und vom Computersystem akzeptierten Preise und der Inhaber der Wertpapiere. Das Computersystem verfolgt mit den Vermögenswerten des geistigen Eigentums verbundene Einnahmen und bestimmt in Block 414 , ob die in der Sicherheit des geistigen Eigentums definierten Ziele erreicht wurden. usw.

Wenn das Computersystem in Block 414 feststellt, dass das/die Ziel(e) erreicht sind, geht das Computersystem zu Block 418 über und verteilt Zahlungen an Anleger auf der Grundlage der Bedingungen der Wertpapiere.

Das hierin beschriebene System und die Verfahren können für Privatangebote, Börsengänge oder Kombinationen davon verwendet werden. Beispielsweise können Wertpapiere des geistigen Eigentums einer begrenzten Anzahl privater Risikokapitalgesellschaften angeboten werden.

Ansprüche

- Ein Wertpapier geistigen Eigentums, das Anlageanteile umfasst, die durch einen oder mehrere Vermögenswerte geistigen Eigentums abgesichert sind, die Anlegern eine definierte Auszahlung auf der Grundlage des mit dem Vermögenswert oder den Vermögenswerten geistigen Eigentums verbundenen Lizenzgebührenstroms bieten.

- Sicherheit des geistigen Eigentums nach Anspruch 1, wobei die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs ausgewählt sind.

- Sicherheit des geistigen Eigentums nach Anspruch 1, wobei die Vermögenswerte des geistigen Eigentums aus Filmen ausgewählt sind.

- Verfahren zum Bereitstellen einer Sicherheit geistigen Eigentums, wobei das Verfahren Folgendes umfasst:

- Definieren eines Angebots zum Verkauf von Investmentanteilen, die durch einen oder mehrere Vermögenswerte des geistigen Eigentums abgesichert sind;

- Entgegennahme von Geboten von Anlegern zum Kauf der Anlageanteile;

- Annahme der Gebote von Investoren;

- Verfolgen von Einnahmen im Zusammenhang mit den Vermögenswerten des geistigen Eigentums; Und

- Zahlung eines Teils der Einnahmen an die Investoren bei Erhalt.

- Verfahren nach Anspruch 4, wobei die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs ausgewählt sind.

- Verfahren nach Anspruch 4, wobei die Vermögenswerte des geistigen Eigentums aus Filmen ausgewählt werden.

- System, umfassend ein computergestütztes System mit Hardware und spezialisierten Softwarekomponenten zum Entwickeln, Ausführen und Verwalten von Wertpapieren des geistigen Eigentums, wobei das System ein nicht flüchtiges computerlesbares Speichermedium umfasst, das eine Vielzahl darauf verkörperter computerlesbarer Anweisungen umfasst, die bei Ausführung durch das computergestützte System , bewirkt, dass das computergestützte System:

- Definieren eines Angebots zum Verkauf von Investmentanteilen, die durch einen oder mehrere Vermögenswerte des geistigen Eigentums abgesichert sind;

- Gebote von Anlegern zum Kauf der Anlageanteile erhalten;

- Akzeptieren Sie die Gebote von Investoren;

- Nachverfolgung von Einnahmen im Zusammenhang mit den Vermögenswerten des geistigen Eigentums; Und

- zahlen den Investoren einen Teil der Einnahmen, sobald sie erhalten werden.

- System nach Anspruch 7, wobei die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs ausgewählt sind.

- Nichtflüchtiges computerlesbares Speichermedium, umfassend eine Vielzahl von darauf verkörperten computerlesbaren Anweisungen, wobei die Anweisungen, wenn sie von einem computergestützten System mit Hardware und spezialisierten Softwarekomponenten zum Entwickeln, Ausführen und Verwalten von Wertpapieren des geistigen Eigentums ausgeführt werden, bewirken, dass das computergestützte System:

- Definieren eines Angebots zum Verkauf von Investmentanteilen, die durch einen oder mehrere Vermögenswerte des geistigen Eigentums abgesichert sind;

- Gebote von Anlegern zum Kauf der Anlageanteile erhalten;

- Akzeptieren Sie die Gebote von Investoren;

- Nachverfolgung von Einnahmen im Zusammenhang mit den Vermögenswerten des geistigen Eigentums; Und

- zahlen den Investoren einen Teil der Einnahmen, sobald sie erhalten werden.

- Nichtflüchtiges computerlesbares Speichermedium nach Anspruch 9, wobei die Vermögenswerte des geistigen Eigentums aus Patenten, Filmen, gedruckten Werken, Liedern und Designs ausgewählt sind.

Abstrakt

Ein computergestütztes System mit Hardware- und spezialisierten Softwarekomponenten zur Entwicklung, Ausführung und Verwaltung von Wertpapieren des geistigen Eigentums, bei dem Anleger aus den mit dem geistigen Eigentum verbundenen Lizenzgebühren bezahlt werden, wenn die Einnahmen eingehen.